訊息公告

ISOinsight 「零信任」網路存取管控解決方案

產品名稱: ISOinsight NAC edition - 企業IT/OT零信任網路防禦方案

關鍵字: ISOinsight, 零信任網路, 維運監控, 資安監控, 網路監控, 存取管控, IOT管控, 流量分析, 效能管理, 環境監控, ISO27000, ISMS, 風險管理, 無線漫遊, 無線網管, AAA認證, 社群認證, Facebook/LINE/WeChat/Google auth.認證

概論

「零信任」網路架構不信任任何人,也不信任任何人。IT/OT網路貫徹「零信任」原則了解如何在身份識別、裝置管理、應用系統等,隨時防範惡意入侵建立「一律明確驗證、存取權限限制、企業網路漏洞無所不在」三大基礎思維

比較一下,國產「零信任」網路解方案與進口品牌差異:

- 品牌獨立 - 適用於各種身分目錄與網路/系統/端點裝置/IOT品牌設備

- agent less - 網路偵測的解決方案,無須於端點或系統佈署代理偵測程式(agent)

- 情境設計 - 可因應不同應用情境規劃佈署不同方式存取管控策略

- 多面向存取管控策略 - Layer 1~7層驗證與認證策略,整合企業基礎架構有/無線設備及身分目錄、用戶裝置實施網路零信任整合多種不同策略和技術,以提升IT/OT場域網絡安全。

- 多重零信任防禦應用 - 包括:身分識別、端點、應用服務、IOT裝置、基礎架構、網路接入

- 本地原生顧問服務 - 網路規劃設計、安全政策規劃與設計、網管規畫設計、營運操作支援。

ISOinsight NAC edition 「零信任」網路的安全管控策略

- 持續監控和驗證 - 零信任網路假設網路內外都有攻擊者,因此不應自動信任任何用戶或機器。零信任驗證用戶身份和權限以及設備身份和安全性。並建立定期超時偵測,迫使用戶和設備不斷地重新驗證。

- 最小特權與微分段 - 限制用戶以最小特權及微分段訪問授權,我們的作法是整合企業基礎架構有/無線設備及身分目錄、IP使用來限制用戶存取範圍限制與訪問的目的。

- 設備訪問控制 - 除了對用戶身分訪問的控制之外,零信任還需要對設備訪問進行嚴格控制。零信任系統需要監控有多少不同的設備試圖訪問他們的網絡,確保每台設備都獲得授權,並納管所有設備與裝置以掌握企業設備資訊資產的完整性。進一步最小化了網絡的攻擊面。

- 防止橫向移動 - 在網路安全中,“橫向移動”是指惡意程式在植入企業網路後在網路內橫向移動散播。零信任旨在遏制攻擊者,使他們無法橫向移動。ISOinsight可以IP橫向移動偵測警報及微分段限制用戶零信任的訪問達到惡意程式防止橫向移動的政策。

- 多重身份驗證 (MFA) - 多因素身份驗證(MFA)也是零信任安全的核心價值。企業要求外出使用者在互聯網登入企業內網應該需要2個身份證據來核對用戶身份驗證;僅輸入密碼不足以獲得訪問權限。 MFA 的一個常見應用是在 Facebook 和 Google 等在線平台上使用的 2 因素授權 (2FA)。

解決方案

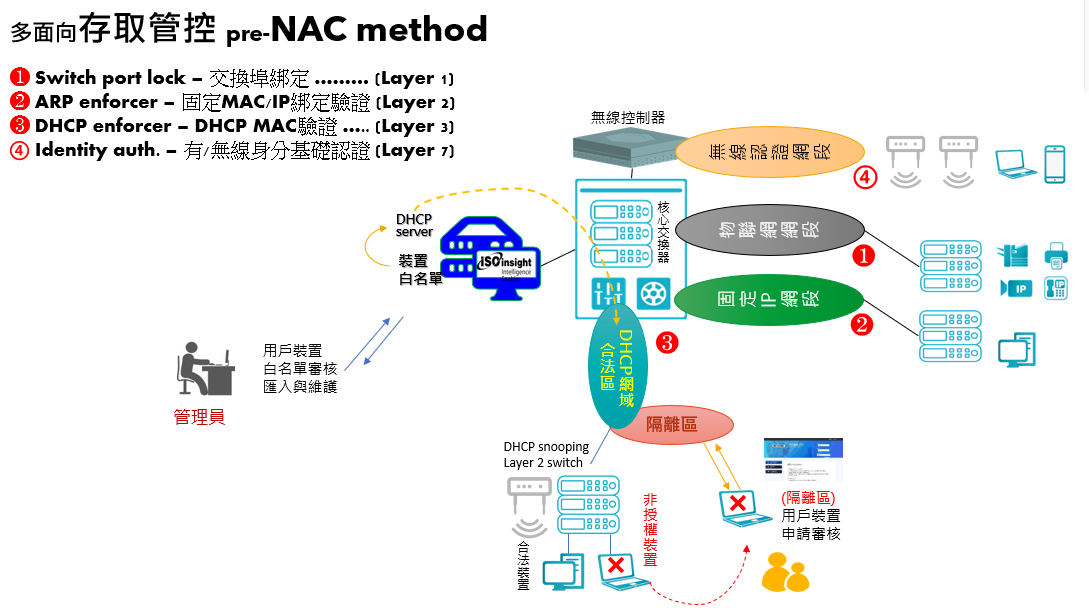

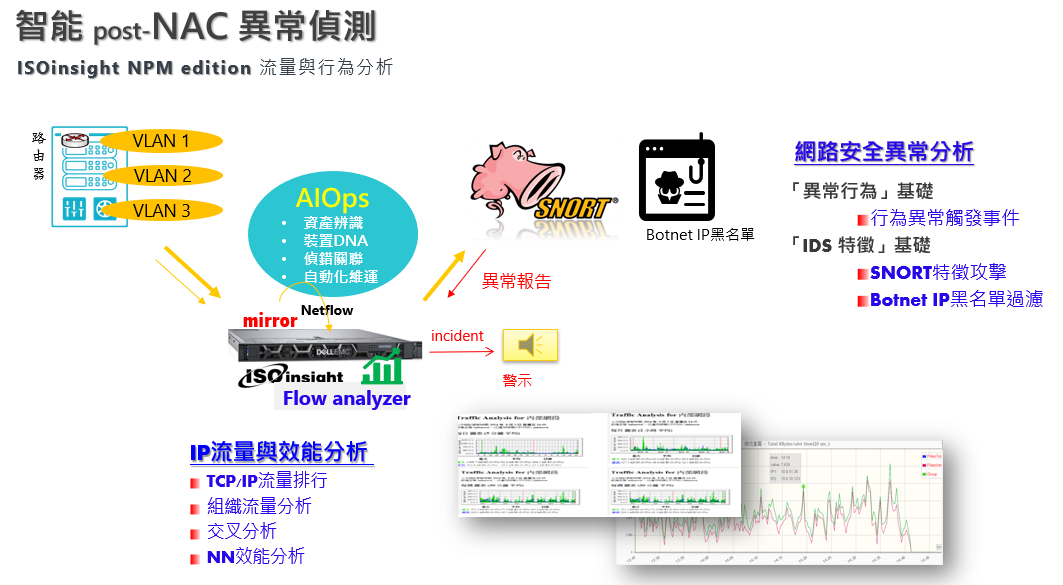

ISOinsight NAC edition 企業IT/OT「零信任」網路的安全管控平台, 具備極重要網路邊界資安防護功能模組。支援IP裝置多面向Pre-NAC接入網路存取管控, 及智能post-NAC接入後行為稽核與異常分析。企業可以依據個別網域需求或全面性防護購置本平台功能模組, 提供最大效益讓管理員在同一Web管理窗口, 可以資安管控企業不同網路情境。如下2圖

- Switch port lock – 交換埠綁定 - 主要應用於OT場域裝置安全保護的存取管控策略。軟體授權: IOTguardian 或 ISOinsight NAC edition選配

- ARP enforcer 固定MAC/IP綁定驗證 - 主要應用於IT/OT場域未授權裝置入侵偵測與固定IP網域MAC/IP存取管控策略佈署。軟體授權: ISOinsight NAC edition

- DHCP enforcer DHCP 強制驗證 - 主要應用於IT/OT場域DHCP IP佈署管控策略。軟體授權: ISOinsight NAC edition

- Identity auth. 身分基礎認證 - 主要應用於IT無線甚至有線場域裝置以身分/802.1x/訪客漫遊角色認證接入網路存取管控策略佈署。軟體授權: airPASS 或 ISOinsight NAC edition選配

- 裝置流量與行為稽核分析 - 主要應用IT/OT場域裝置流量與行為統計分析。軟體授權: ISOinsight NPM edition

- 裝置流量與行為異常分析 - 主要應用IT/OT場域裝置流量與行為異常偵測。軟體授權: ISOinsight NPM edition

- 裝置行為IDS入侵特徵偵測 - 主要應用IT/OT場域裝置行為SNORT/Botnet IP IDS入侵特徵偵測。軟體授權: ISOinsight NPM edition 選配

產品關鍵特色

豐富IP管理功能 – IP組成與維護、IP屬性與來源整合網路服務、IP使用歷程管理。DHCP服務則提供終端DHCP IP派發、BYOD隔離註冊。

- 發現與辨識精靈 – 系統自動發現企業IP組織分佈,並提供監聽及掃瞄工具協助企業進行端點或IOT物聯網設備辨識與盤點, 進行白名單管理、屬性管理、MAC/IP管控策略、生命週期管理、MAC/IP/帳號上下線紀錄管理。

- 增加網路可視度 - 內建ARP Probe關於終端MAC/IP, 主機名稱, 群組名稱, 網卡供應商資訊不僅支援區域網內的ARP收集, 協助管理員透視網路使用。

- ARP異常行為偵測 – 防範網路惡意偽裝或攻擊活動, 偵測手法:

- IP Scan 掃描偵測 –設定IP Scan門檻,可偵測用戶執行 IP scan時,IP Scan值是否累計。

- ARP異常偵測 – 偵測器提供區網內ARP欺騙攻擊偵測功能包括:ARP 掃瞄偵測, ARP異常偵測, ARP攻擊偵測。

- 廣播風暴偵測 – 可偵測區域內網VLAN是否有超過異常之廣播發生,並通知管理者。

- IP/TCP行為異常偵測 – 藉由flow設備的佈署, 可對網路服務、網路品質進行監看、分析、整合告警。亦可針對使用者間 或 IP群組之間效能分析與異常行為的偵測。

- 多元網路安全控管策略 – 支援多種的管控策略, 包括:IP位址發放與收回禁用、VLAN為基礎的MAC, IP, DHCP檢測驗證策略、目的主機訪問保護策略、阻擋策略、警報策略。

- AD身分帳號整合 - 設備MAC/IP與AD身份認證整合, 達成中文姓名整合與完整的MAC/IP/port/Hostname/身份用戶追蹤記錄, 詳載用戶與使用的設備開機上線、身分認證、關機下線的位置與時間。

- 角色身份管理(Identity Access Management) – 支援airPASS角色認證管理 – RADIUS AAA目錄服務管理、訪客管理、BYOD自攜設備管理, 搭配交換器或其他設備以802.1x或web-portal、臨時訪客統一身份協同防禦的控管, 並可以匯入或匯出方式整合MAC/IP白名單資料庫, 將MAC作為驗證的身份。

- 設備無關的阻斷策略 – 預設備無關的主機連線阻斷方法,包括: port shutdown、ARP 阻斷、L2/3 ACL、TCP reset、聯合第三方authenticator VSA回應管控策略。

ISOinsight NAC edition – IT設備存取管控

NAC edition 是ISOinsight企業網路服務維運監控延伸授權, 協助IT資安管理員進行企業設備存取網路管控服務維運, 內建與選配(pre-NAC & post-NAC)功能涵蓋的層面有:

- 完整企業IP組織與IT網路設備的資料庫與報表 – 以企業組織、網路拓樸為基礎建構企業完整IT網路服務網路運作的設備全貌與端點裝置資產清冊, 甚至包括IP、聯外電路、環控設備等

- 自動化資源與資產的學習程序 – 具備網路自動化的學習精靈,協助IT人員建構與評估現在及未來企業內部網路裝置合法性與變更,包括相關端點設備、屬性等基本資料

- TCP行為與效能異常偵測 – 藉由flow設備的佈署, 可對端點網路會談進行監看、分析、整合告警。亦可針對使用者間 或 IP群組之間效能分析與異常行為的偵測。

- 異常網路行為安全檢測 - 內建評估的精靈, 依據組織評估內網安全存取政策,藉由這些政策, 獲取用戶不當或異常的存取行為, 進而啟動防衛的機制, 保護企業資訊的安全。

- 基於用戶網路訪問不當訪問的偵測,可偵測不明程序、後門或木馬等malware。

- 支援外部網路訪問黑名單的機制,藉由這些探測及時發現網路可疑的間諜活動。

- 學習與評估的機制,因應企業長期發展調整網路存取安全政策。

- 終端MAC、IP 位址管理查詢列表

- MAC、IP、埠、主機名、身份姓名在線列表 – 列表與排序設備(MAC、IP)與用戶(結合ADelite身份認證)目前在網路上交換器的位置(switch-IP, 埠)與認證上線的時間。

- MAC、IP、埠、主機名、身份姓名上下線歷史記錄 – 列表設備(MAC、IP)與用戶(結合ADelite身份認證)曾經在網路上交換器的位置與認證上線與下線的時間。

- 未授權位址(未知設備名稱)列表 – 針對不在白名單新的節點、MAC、IP進行列表,這些未授權之MAC或MAC、IP配對會事先被執行封鎖的策略,但是也可以在此被授權加入白名單,這對資產異動管理很有幫助。

- 終端機台MAC,IP異動與IP使用列表 – 紀錄與列表關於終端MAC,IP的異動(新增,修改,刪除)。針對IP使用進行評估作業,列出組織內的IP使用歷史狀況,列表IP期限關於哪些IP不曾被使用、禁用、即將到期、逾期,或者IP多久前曾經使用的過。

- 終端機台MAC,IP事件列表 – 紀錄與列表關於IP禁用事件、終端違反IP使用策略事件、手動與自動封鎖列表, IP衝突阻隔保護。

- 位置追蹤 location tracking - 位置追蹤最主要的用途是要協助管理員找出問題者的來源, 當測到異常事件或從其他的入侵偵測設備接受到網路異常syslog時,管理員最需要的就是根據syslog上的IP或MAC地址來搜尋問題位置,進而加以處理以阻止網絡的傷害漫延擴大。

- ISOinsight 可以依據MAC或IP逐一搜尋比對網絡組織設備表內SNMP switch 並找出該MAC,IP來自那個switch的那個介面端口。

- 位置追蹤的結果可以顯示在網路拓樸圖及交換器面板上 ,並可以獲取該埠傳輸與廣播封包的狀態,管理員並可以採取關閉埠的動作。

相關資料介紹

-

NCSC提出的零信任安全架構背後的關鍵原則:

- 單一強大的使用者身分來源 (Single strong source of user identity)

- 使用者驗證 (User authentication)

- 機器驗證 (Machine authentication)

- 額外的環境,例如:政策符合性和設備健康性 (Additional context, such as policy compliance and device health)

- 存取應用程式的授權政策 (Authorization policies to access an application)

- 應用程式中的存取控制政策 (Access control policies within an application)。

- 營運中心 ISO 流程自動化

透過營運中心進行安全風險與事件集中管理,藉由關聯式分析、關鍵識別及 ISO 流程自動化,即時識別安全事件快速做出回應,解決系統架構上的安全性與法規遵循減少出錯機率,並將資源集中到最需要的地方,為企業改善 IT 營運效能。

- 稽核報表與鑑識分析

主要報表類別依 ISO27001 政策稽核控制重點,分為資產清冊、營運狀態週期性報表、存取控制、特定異常事件、組態異動、端點行為軌跡紀錄、風險評鑑報告與一般原始日誌資料報表。同時,整合 「ISOshaper 第七層應用行為 QoS 流空管理系統」、「VCRinsight 內容鑑識」進行個資存取及外包商維護行為側錄,以降低資訊安全風險並符合政府法規與國際標準規範 (例:個資保護法及ISO27001 稽核等) 主管機關及組織內部要求。